环境

burp版本:burpsuite_pro_v2022.8

注册机:https://github.com/h3110w0r1d-y/BurpLoaderKeygen

常规

Sniper

最常规的使用方法,对单一参数进行爆破。

用法:选定参数直接进行爆破即可

选定区间

爆破

Battering ram

多组参数,同一参数同时爆破,爆破次数取决于字典数。

用法:选定多组参数、单一字典进行爆破

选定区间

爆破

Pitchfork

多组参数,每组参数使用不同字典进行爆破,同时爆破,次数取决于字典数较少的那一个

用法:为每一组参数设置一个字典,进行爆破。

分别设置字典

进行爆破,次数为较少的那个

Cluster bomb

多组参数,每组参数使用不同字典进行爆破,每组字典单独爆破,次数为m*n,常见于账密爆破。

用法:同Pitchfork

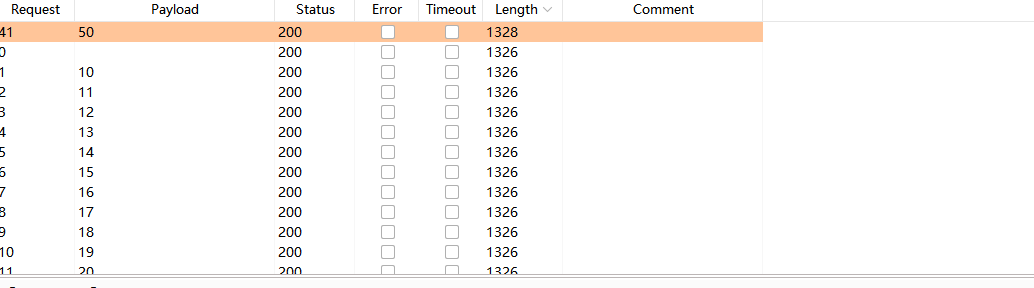

如图,次数已经变为130(10*13)

爆破

其他用法

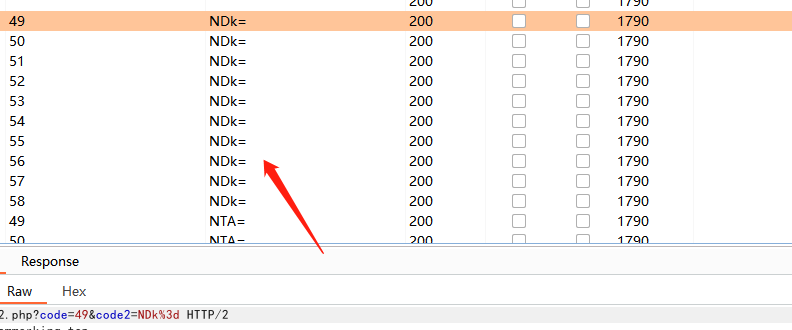

自定义爆破内容设置

在设置字典时,可以使用外部字典引入,此时Payload type为simple list

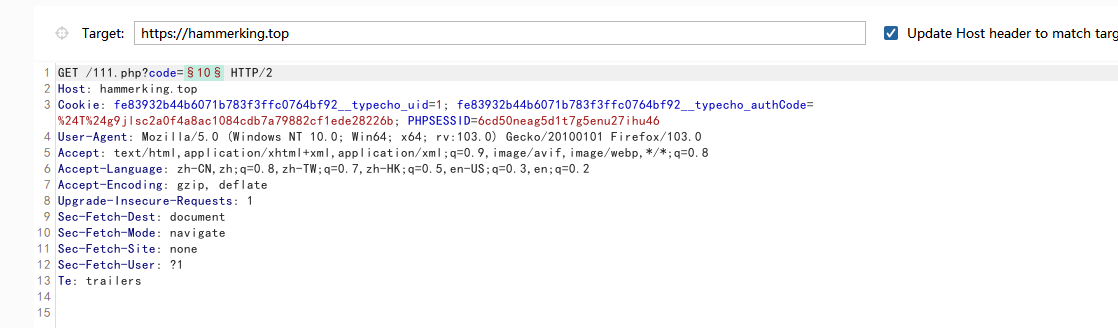

①如果要爆破路径,或者是api,那么需要在下面的Payload Encoding处取消√,否则等字符会被编码,如果带有必要参数,则自定义设置哪些需要编码即可

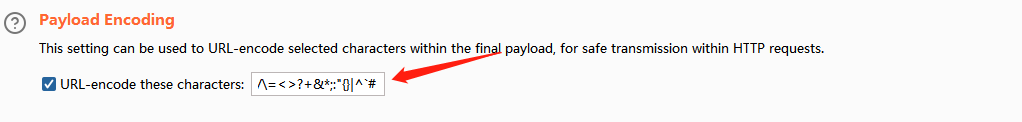

②有些时候需要对当前爆破字段进行编码,要将爆破的payload进行编码,此时就需要在Payload Processing中进行设置,例如base64编码:

设置后进行爆破,就被编码成功了

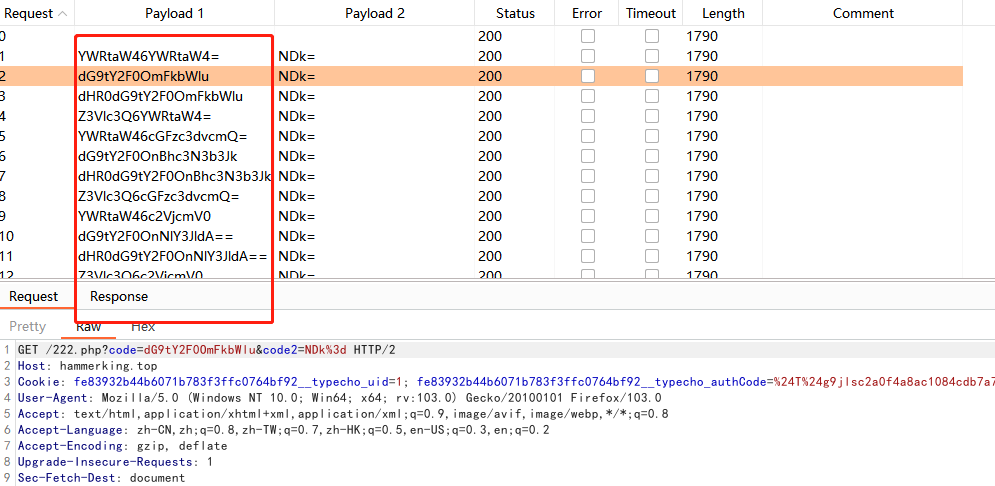

③参数组合后的编码时,需要利用到Payload type中的Custom iterator功能,此时可以在Payload Options中进行设置

选择参数处于分组

设置第一组参数

第二组

第三组

再从下面的Payload Processing中设置编码方式

进行爆破,此时输出即为分组参数字典设置后的编码

爆破内容的处理

在面对sql时间盲注的时候,响应时间是非常重要的参数,因此如何在使用intruder进行爆破的时候发现盲注,就需要自己进行设置,在爆破后的Columns中可以看到response received和response completed,选择后,就可以看到响应时间

设置前

设置后

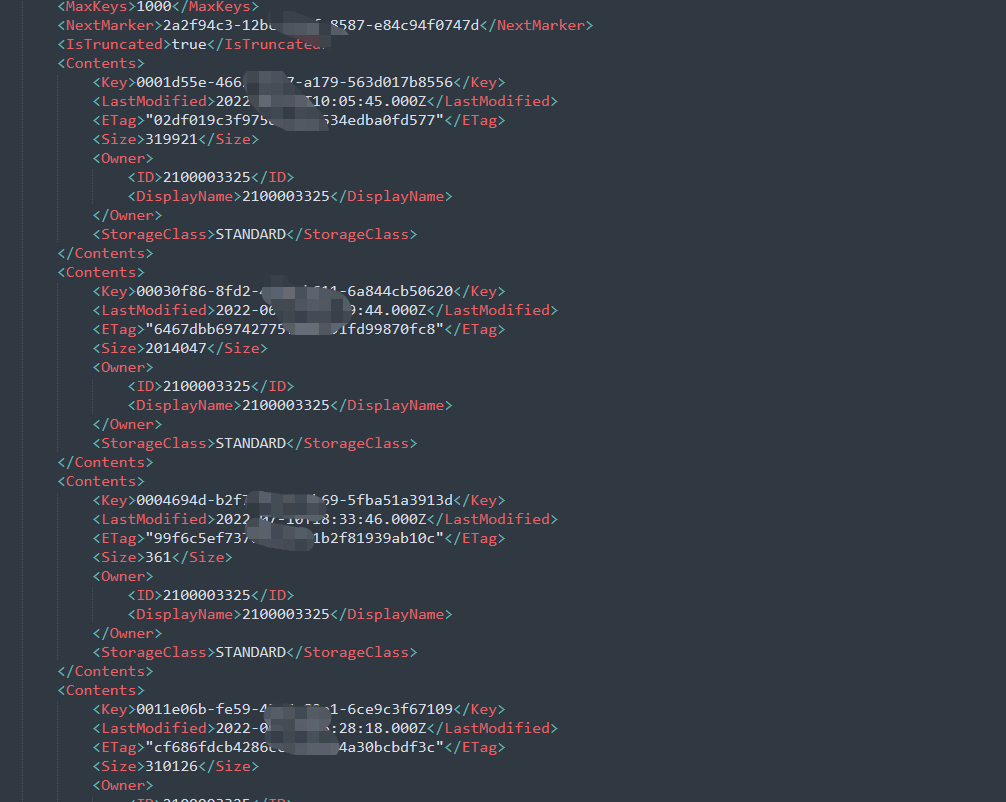

文件内容读取

在有一些存储桶目录遍历或者拿到一个文件目录的时候,假如有10000+的zip文件,且下载时无后缀,要求提取所有的zip文件,此时可以用burp加简单脚本处理此问题

,例如如下环境:

此时已知,下载文件后均命名为DownloadFile

先用正则将所有的文件key提取出来,然后使用intruder进行爆破,如图:

然后进行文件处理,在Save->Server responses中,选择保存,保存下来后,在目录下可以看到全部下载成功,但是携带了响应头

然后使用一个脚本进行输出即可:

for i in range(1, 1000):

x = open(f'{i}.zip', 'wb')

with open(f'{i}', 'rb') as f:

a = f.read().split(b'\r\n\r\n')

x.write(a[1])

x.close()

爆破明文保存

在save->Save results table中,可以设置将爆破的表格保存

保存后如图:

爆破格式保存

在Save->Attack configuration中,可以将此次的爆破格式保存。

验证码爆破

使用大佬插件链接:https://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247487792&idx=1&sn=6a6dd8c208075ea7854664f0c93fa5ed

线程及响应时间

第一个是线程,第二个是响应时间,可以根据自己需要进行自定义设置

评论 (0)